#7 La sicurezza del lavoratore a distanza

Subscribe to get the latest

on 2020-07-14 00:00:00 +0000

with Darren W Pulsipher, Steve Orrin,

Con il grande cambiamento delle persone che ora lavorano da casa invece che in ufficio, la sicurezza è una preoccupazione crescente per molte organizzazioni IT. In questo episodio, Steve Orrin, CTO di Intel Federal, e Darren discutono delle minacce alla sicurezza e delle soluzioni per aiutare a proteggere il telelavoratore e i data center aziendali.

Keywords

#datasecurity #cybersecurity #vdi #zerotrust

Modalità di funzionamento del telelavoro

I modalità di lavoro per i telelavoratori non sono nuove, che sia utilizzando un dispositivo come terminale (VDI), facendo parte della rete interna o come portale per servizi/software (SAAS); ciò che è nuovo è la moltitudine di dipendenti, collaboratori e partner che ora utilizzano gli ambienti esistenti per svolgere il proprio lavoro principale, anziché solo una selezionata e gestibile minoranza. La sicurezza è una sfida in tutte queste modalità di lavoro. Le organizzazioni devono individuare il modo migliore per implementare le proprie capacità esistenti per garantire e proteggere l’accesso, i dati, i dispositivi e gli utenti.

Minacce del telelavoro.

Alcune delle minacce alla sicurezza sono quelle che sono sempre state presenti con il telelavoro: la sicurezza del dispositivo finale e dei dati, il punto di accesso e l’accesso ai servizi aziendali. Nel adattarsi all’ambiente COVID-19, però, sono emersi nuovi problemi a causa del grande numero di persone che ora fanno telelavoro e della frenetica corsa per consentirlo.

Un problema riguarda i lavoratori a casa, in ambienti non protetti su reti che non erano mai state pensate per essere utilizzate al di fuori dell’azienda. Questo porta a attacchi mirati di phishing e malware. Un altro problema è l’introduzione di nuovi strumenti, come quelli per la collaborazione e le videoconferenze, che possono esporre l’azienda e i dati ad attacchi e uso malevolo. Fondamentalmente, c’è ora un’area di attacco aumentata, molto più grande di quanto la maggior parte delle organizzazioni avesse inizialmente previsto, e nuovi ambienti che non facevano parte del piano originale.

Soluzioni per la sicurezza del telelavoratore

Porta il tuo Dispositivo (BYOD)

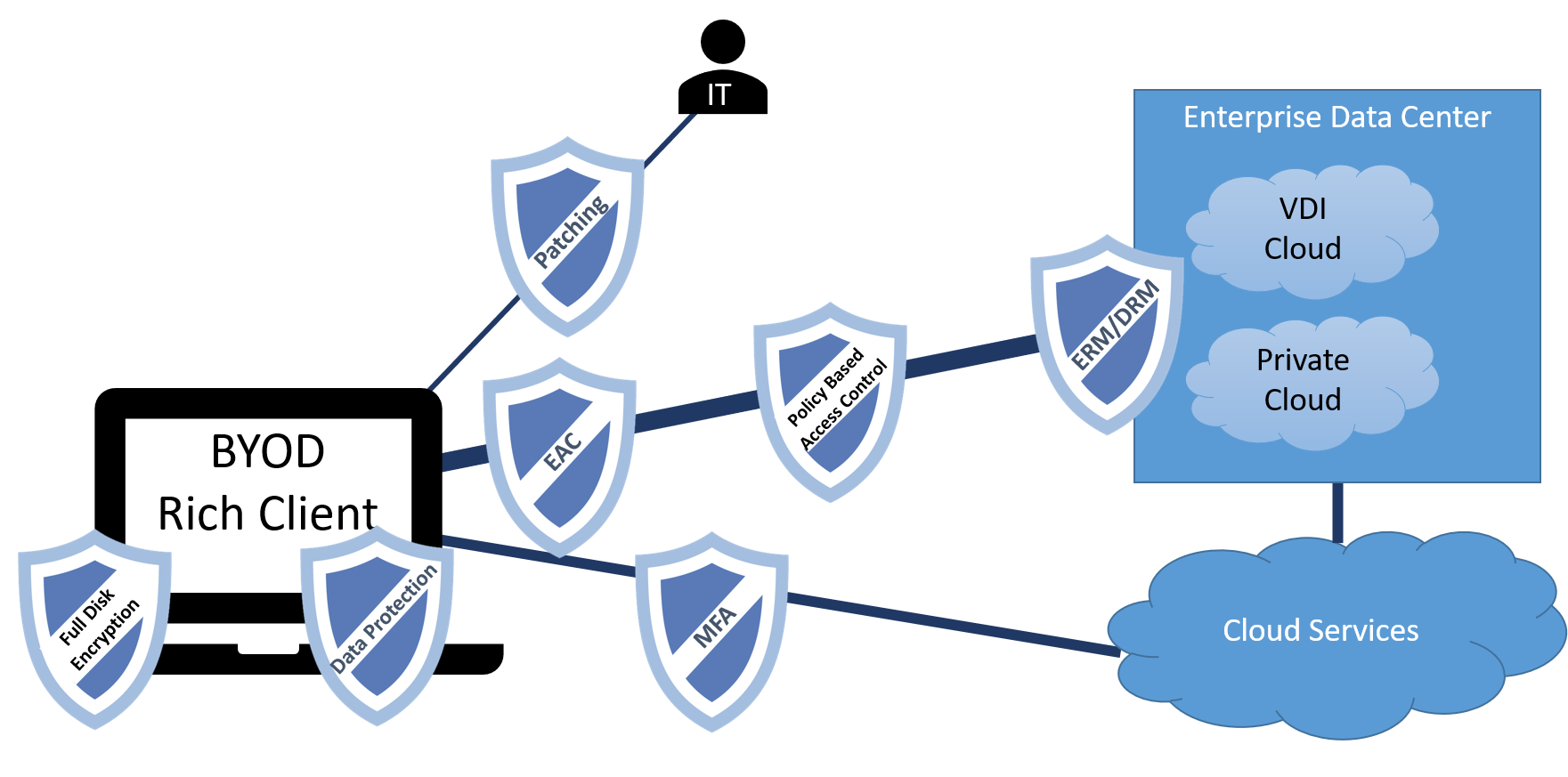

Uno dei problemi più difficili da affrontare è quando i lavoratori utilizzano i propri dispositivi. La sfida principale è che questi sono dispositivi non gestiti senza tutti gli agenti di sicurezza in esecuzione e gestiti dall’IT; il dispositivo è di proprietà e gestito dall’utente. Potresti avere la possibilità di caricare alcuni agenti o avere qualche tipo di applicazione delle politiche, ma c’è solo tanto che puoi fare senza ostacolare il lavoratore nell’utilizzo come dispositivo personale. Quindi come si può proteggere un utente con un BYOD?

Assicurati che queste basi siano in atto: Aggiorna regolarmente le ultime patch come requisito, impone un buon controllo degli accessi per la tua azienda e i servizi, implementa l’autenticazione a più fattori e circonda i tuoi asset con le giuste protezioni, come il gestionale dei diritti d’uso dell’azienda per il controllo degli accessi ai dati e l’applicazione di un controllo degli accessi basato su politiche agli endpoint.

Un’altra opzione per ridurre il tuo rischio potrebbe essere quella di limitare l’accesso diretto ai servizi aziendali e far lavorare gli utenti in un ambiente SASS.

Punti finali e ambienti non sicuri.

La soluzione migliore per molti di questi problemi sarebbe un client enterprise ricco di funzionalità, ma ci sono ancora rischi da considerare. I lavoratori stanno utilizzando un dispositivo che è una estensione gestita della rete aziendale. La sicurezza può essere implementata con un avvio sicuro, crittografia del disco completo, protezione dei dati, firewall locali e l’applicazione di aggiornamenti software. Il rischio, tuttavia, deriva dal fatto che molte organizzazioni già impiegano lavoratori remoti, come venditori o ingegneri in campo, che potrebbero non avere lo stesso livello di sicurezza dei dipendenti che non sono mai stati destinati a lasciare l’edificio, come quelli del dipartimento finanziario e delle risorse umane.

Le organizzazioni devono essere vigili nel garantire che tutti i lavoratori abbiano ora la stessa sicurezza, o persino aggiungere ulteriori livelli di protezione di cui i lavoratori hanno bisogno per lavorare in reti non sicure. L’autenticazione a più fattori ora dovrebbe essere un requisito, mentre il controllo delle politiche dei dispositivi terminali e la gestione dei diritti aziendali sono ora più importanti che mai.

Stiamo assistendo a innovazioni in questa area, come un cliente che fornisce ai nuovi dipendenti non solo laptop, ma anche un router gestito per evitare reti non protette.

VDI Systems & Cloud Services (Sistemi VDI e Servizi Cloud)

Implementare la sicurezza per i sistemi VDI e i servizi cloud include le nozioni di base della sicurezza: protezione dei dati, sicurezza della virtualizzazione sia per il data center aziendale che per i punti di accesso, sicurezza delle applicazioni, avvii sicuri, patching e crittografia di rete. La chiave è effettuare un’indagine accurata dell’azienda e dei servizi cloud che vengono implementati per i dipendenti e assicurarsi che siano tutti sicuri allo stesso modo. Ogni applicazione, anche quelle non fondamentali, rappresenta un possibile punto di attacco.

Clienti “As-a-Service”

I clienti del SASS utilizzano servizi nel cloud e anche applicazioni sul loro client ricco, quindi ci sono alcune ulteriori questioni di sicurezza di cui preoccuparsi. Dovrebbe esserci una protezione adeguata dei dati nella gestione dei diritti aziendali (ERM) per l’accesso ai dati attraverso i servizi cloud e il ritorno al data center. La protezione da entrambi i lati è cruciale. L’accesso del cliente ai servizi cloud dovrebbe essere protetto mediante autenticazione a più fattori e crittografia di rete. L’accesso del servizio cloud al cloud privato del centro dati aziendale e alle risorse aziendali dovrebbe essere protetto anche ai livelli di rete, accesso ai dati e applicazione. Comprendere come i clienti utilizzano i servizi e a quali dati accedono è dove entrano in gioco le decisioni di ERM.

Utilizzo improprio e abuso di insider.

L’IT dovrebbe utilizzare una varietà di metodi per gestire la minaccia e il rischio di errori, uso improprio e azioni maliziose da parte di interni. Il controllo degli accessi basato su politiche e l’applicazione di misure cautelari dalle applicazioni ai dati sia a livello aziendale che di cloud è importante per prevenire l’uso improprio e abuso degli utenti già autenticati. La principale difesa che ha l’IT è l’auditing e il monitoraggio dell’intelligence sulle minacce. La gestione di queste informazioni in tutta l’azienda e il cloud nel corso di un lungo periodo di tempo può essere molto efficace nel rilevare comportamenti anomali.

Non c’è dubbio che dobbiamo pensare in modo diverso adesso riguardo alle questioni di sicurezza con il telelavoro. Le nostre principali raccomandazioni sono: in primo luogo, implementare la tecnologia che avete testato; in secondo luogo, educare gli utenti; e in terzo luogo, attivare l’autenticazione a due fattori e proteggere i vostri dati su larga scala. Se riuscissimo a fare queste tre cose, potremmo ridurre il rischio e essere meglio preparati per il futuro.