#7 Sicherung des Telearbeiters

Subscribe to get the latest

on 2020-07-14 00:00:00 +0000

with Darren W Pulsipher, Steve Orrin,

Mit dem enormen Wandel, dass Menschen nun von zu Hause aus statt aus dem Büro arbeiten, wird Sicherheit zu einer wachsenden Sorge für viele IT-Organisationen. In dieser Episode diskutieren Steve Orrin, CTO von Intel Federal, und Darren die Sicherheitsbedrohungen und Lösungen, um Ihren Telearbeiter und Unternehmensrechenzentren zu schützen.

Keywords

#datasecurity #cybersecurity #vdi #zerotrust

Teleworker-Betriebsmodi

Die Betriebsmodelle für Telearbeiter sind nicht neu, ob es sich nun um die Verwendung eines Geräts als Terminal (VDI), Teil des internen Netzwerks oder als Portal für Dienste/Software (SAAS) handelt. Neu ist das schiere Volumen von Mitarbeitern, Auftragnehmern und Partnern, die nun alle vorhandenen Umgebungen nutzen, um ihre Hauptarbeit zu erledigen, anstatt nur eine ausgewählte, überschaubare Anzahl. Die Sicherheit ist bei allen diesen Betriebsmodellen eine Herausforderung. Organisationen müssen herausfinden, wie sie ihre bestehenden Fähigkeiten am besten einsetzen können, um den Zugriff, die Daten, Geräte und Benutzer zu sichern und zu schützen.

Bedrohungen des Telearbeitens

Einige der Sicherheitsbedrohungen sind solche, die immer schon bei Telearbeit vorhanden waren: die Sicherheit des Endgeräts und der Daten, des Zugangspunkts und des Zugriffs auf Unternehmensdienste. Bei der Anpassung an die COVID-19-Umgebung sind jedoch aufgrund der großen Anzahl von Personen, die nun Telearbeit leisten, und des hektischen Eilens, um dies zu ermöglichen, neue Probleme aufgetreten.

Ein Problem ist, dass Mitarbeiter zu Hause in unsicheren Umgebungen arbeiten, in Netzwerken, die nie für den Einsatz außerhalb des Unternehmens vorgesehen waren. Das führt zu gezielten Phishing- und Malware-Angriffen. Ein weiteres Problem ist die Einführung neuer Tools, wie zum Beispiel für Zusammenarbeit und Video-Konferenzen, die Ihr Unternehmen und Ihre Daten Angriffen und böswilliger Nutzung aussetzen können. Im Grunde genommen gibt es jetzt eine größere Angriffsfläche, die viel größer ist als das, was die meisten Organisationen ursprünglich geplant hatten, und neue Umgebungen, die nie Teil des ursprünglichen Plans waren.

Lösungen für die Sicherung des Telearbeiters

“Bringen Sie Ihr eigenes Gerät (BYOD)”

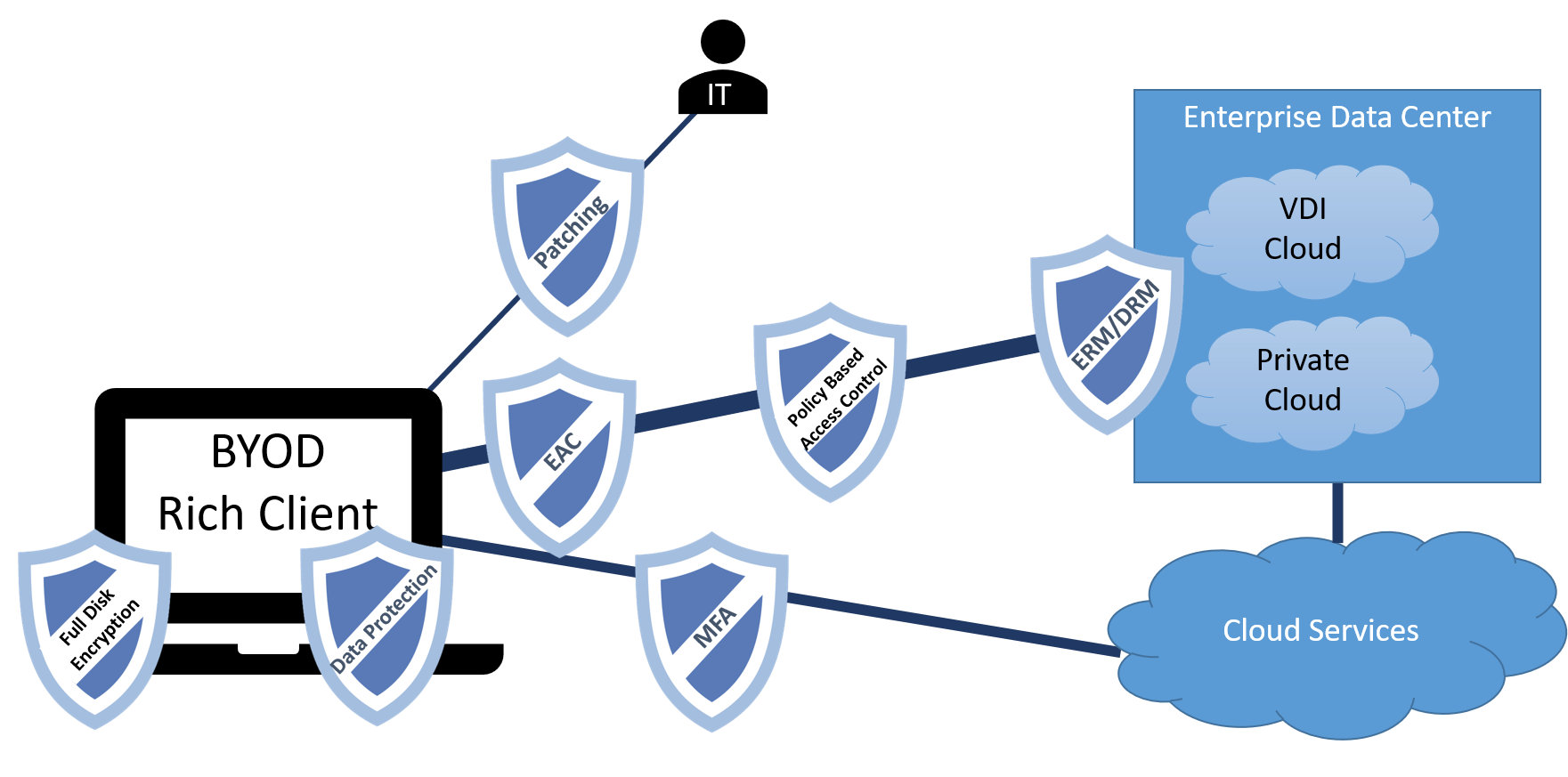

Eine der schwierigeren Fragen bei der Arbeit mit Mitarbeitern ist, wenn sie ihre eigenen Geräte verwenden. Die Hauptherausforderung besteht darin, dass es sich um nicht verwaltete Geräte handelt, auf denen nicht alle Sicherheitsagenten ausgeführt werden und die nicht von der IT verwaltet werden; das Gerät gehört dem Benutzer und wird von ihm verwaltet. Möglicherweise haben Sie die Möglichkeit, einige Agenten zu laden oder eine Richtliniendurchsetzung vorzunehmen, aber es gibt nur begrenzte Möglichkeiten, ohne die Nutzung des Geräts als persönliches Gerät für den Mitarbeiter einzuschränken. Wie können Sie also einen Benutzer mit einem “Bring Your Own Device” (BYOD) absichern?

Stellen Sie sicher, dass diese Grundlagen vorhanden sind: Stellen Sie die neuesten Patches als Voraussetzung bereit, erzwingen Sie eine gute Zugriffskontrolle für Ihr Unternehmen und Ihre Dienste, implementieren Sie eine Zwei-Faktor-Authentifizierung und schützen Sie Ihre Vermögenswerte mit den richtigen Schutzmaßnahmen wie Enterprise Rights Management zur Zugriffskontrolle der Daten und erzwingen Sie eine auf Richtlinien basierende Zugriffskontrolle für Endpunkte.

Eine weitere Möglichkeit, das Risiko zu verringern, besteht darin, den direkten Zugang zu Unternehmensdiensten einzuschränken und Benutzer in einer SASS-Umgebung arbeiten zu lassen.

Endpunkte und unsichere Umgebungen

Die beste Lösung für viele dieser Probleme wäre ein unternehmensreicher Klient, aber es gibt immer noch Risiken. Die Mitarbeiter verwenden ein Gerät, das eine verwaltete Erweiterung des Unternehmensnetzwerks ist. Die Sicherheit kann durch sicheres Booten, vollständige Festplattenverschlüsselung, Datenschutz, lokale Firewalls und Durchsetzung einer guten Patch-Strategie gewährleistet werden. Das Risiko besteht jedoch, weil viele Organisationen bereits externe Mitarbeiter haben, wie zum Beispiel Vertriebsmitarbeiter oder Außendienstingenieure, die möglicherweise nicht das gleiche Sicherheitsniveau haben wie Mitarbeiter, die nie das Gebäude verlassen sollten, wie zum Beispiel Finanz- und Personalabteilungen.

Organisationen müssen wachsam sein und sicherstellen, dass alle Mitarbeiter nun über dieselbe Sicherheit verfügen oder sogar zusätzliche Sicherheitsebenen hinzufügen, die erforderlich sind, um in ungesicherten Netzwerken remote arbeiten zu können. Die Zwei-Faktor-Authentifizierung sollte jetzt eine Voraussetzung sein, und die Durchsetzung von Endpunkt-Richtlinien sowie das Management von Unternehmensrechten sind wichtiger denn je.

Wir sehen Innovationen in diesem Bereich, wie zum Beispiel ein Kunde, der neuen Mitarbeitern nicht nur Laptops, sondern auch einen verwalteten Router zur Vermeidung unsicherer Netzwerke gibt.

VDI-Systeme und Cloud-Services

Die Implementierung von Sicherheitsmaßnahmen für sowohl VDI-Systeme als auch Cloud-Services beinhaltet die Grundlagen der Sicherheit: Datenschutz, Sicherheit der Virtualisierung sowohl im Unternehmensrechenzentrum als auch an den Zugriffspunkten, Anwendungssicherheit, sichere Bootvorgänge, Patching und Netzwerkverschlüsselung. Der Schlüssel liegt darin, eine genaue Bestandsaufnahme der im Unternehmen und bei den Cloud-Services eingesetzten Systeme durchzuführen und sicherzustellen, dass sie alle gleichermaßen geschützt sind. Jede Anwendung, auch solche, die nicht geschäftskritisch sind, birgt ein potentielles Angriffsziel.

Als-Service-Kunden

SASS-Kunden nutzen Dienste in der Cloud und verwenden auch Anwendungen auf ihrem reichen Client, daher gibt es einige zusätzliche Sicherheitsprobleme, um sich Sorgen zu machen. Es sollte angemessenen Datenschutz im Enterprise Rights Management (ERM) für den Zugriff auf die Daten über die Cloud-Dienste und zurück zum Rechenzentrum geben. Der Schutz auf beiden Seiten ist entscheidend. Der Zugriff des Clients auf Cloud-Dienste sollte durch Multi-Faktor-Authentifizierung und Netzwerkverschlüsselung geschützt sein. Der Zugriff des Cloud-Dienstes auf die private Cloud des Unternehmens und die Ressourcen des Unternehmens sollte auch auf der Netzwerk- und Datenzugriffs- sowie Anwendungsebene geschützt sein. Das Verständnis, wie Kunden die Dienste nutzen und auf welche Daten sie zugreifen, ist der Bereich, in dem die ERM-Entscheidungen ins Spiel kommen.

Missbrauch und Missbrauch von Insidern.

Die IT sollte eine Vielzahl von Methoden verwenden, um die Bedrohung und das Risiko von Fehlern, Missbrauch und bösartigen Handlungen von internen Mitarbeitern zu verwalten. Eine Richtlinien-basierte Zugriffskontrolle und Durchsetzung von Anwendungen bis hin zu den Daten auf Unternehmens- und Cloud-Ebene ist wichtig, um Missbrauch und Fehlverhalten von bereits authentifizierten Benutzern zu verhindern. Die wichtigste Verteidigung, die die IT hat, ist die Überwachung und Aufzeichnung von Bedrohungsanalysen. Die Verwaltung dieser Informationen über einen langen Zeitraum sowohl im Unternehmen als auch in der Cloud kann sehr effektiv sein, um abweichendes Verhalten zu erkennen.

Es besteht kein Zweifel, dass wir jetzt anders über Sicherheitsfragen beim Telearbeiten nachdenken müssen. Unsere wichtigsten Empfehlungen sind zunächst, die von Ihnen getestete Technologie einzusetzen; zweitens, Ihre Benutzer zu schulen; und drittens, die Zwei-Faktor-Authentifizierung zu aktivieren und Ihre Daten im großen Maßstab zu schützen. Wenn wir diese drei Dinge tun können, können wir das Risiko verringern und besser auf die Zukunft vorbereitet sein.