#185 Historia de Aplicaciones Centradas en Datos (revisitado)

Subscribe to get the latest

on 2024-02-08 08:00:00 +0000

with Darren W Pulsipher,

El primer episodio de este podcast se lanzó hace 185 episodios. En este episodio, el anfitrión Darren Pulsipher vuelve a hacer el episodio uno para proporcionar información actualizada sobre la historia del desarrollo de aplicaciones centradas en datos. Habla sobre cómo las nuevas tecnologías como el edge computing y la IA han impactado la generación de datos y la necesidad de una mejor gestión de los datos.

Keywords

#virtualization #cloudcomputing #datalineage #datamanagement #cybersecurity #zerotrust #multicloud

Procesamiento de Datos Temprano

En los primeros días de la informática, se creaban aplicaciones para transformar los datos de una forma en otra salida valiosa. Las primeras computadoras, como la ENIAC y la máquina de Turing para romper el código Enigma, funcionaban tomando datos, procesándolos a través de una aplicación y almacenándolos. Con el tiempo, la tecnología avanzó desde el hardware especializado hasta sistemas más generalizados con CPU y capacidades de red. Esto permitió compartir datos entre sistemas, habilitando nuevas aplicaciones.

Surgimiento de la Virtualización

En las décadas de 1990 y 2000, la tecnología de virtualización permitió encapsular sistemas completos en máquinas virtuales. Esto desvinculó la aplicación del hardware, aumentando la portabilidad. Con el auge de Linux, las máquinas virtuales ahora podían funcionar en procesadores x86 de uso común, reduciendo costos y barreras de entrada. La virtualización aumentó la facilidad de uso pero introdujo nuevas preocupaciones de seguridad y rendimiento.

El Auge de la Computación en la Nube

El cloud computing se basa en la virtualización, proporcionando un fácil acceso a la demanda a los recursos informáticos a través de internet. Esto permitió a las organizaciones reducir los gastos de capital y los costos operativos. Sin embargo, trasladarse a la nube significó desafíos de seguridad, rendimiento e integración. El modelo de pago por uso de la nube habilitó nuevos casos de uso y facilitó en general el consumo de recursos tecnológicos.

Contenedorización y Nueva Complejidad

La contenerización abstrajo aún más las aplicaciones de la infraestructura al empaquetar las aplicaciones con sus tiempos de ejecución, configuraciones y dependencias, lo que aumentó la portabilidad y la complejidad en la gestión de aplicaciones y datos distribuidos en diferentes entornos. La ubicación de los datos se convirtió en una preocupación clave, contradiciendo las suposiciones de que los datos están disponibles en cualquier lugar. Esta evolución resultó en importantes nuevas implicaciones de seguridad.

Reenfocándose en los Datos

Para abordar estos desafíos, nuevas arquitecturas como las mallas de datos y la gestión de información distribuida se centran en la localización de datos, la gobernanza, la gestión del ciclo de vida y la orquestación. Los datos deben ser contextualizados a través de las aplicaciones, la infraestructura y los usuarios para proporcionar valor empresarial de manera segura. Tecnologías como la IA están impulsando el crecimiento de los datos exponencialmente en los entornos de borde. Las capacidades de gestión de datos más robustas son fundamentales para superar la complejidad y el riesgo.

Preocupaciones de Seguridad con la Distribución de Datos

La distribución de datos y aplicaciones a través de entornos perimetrales ha aumentado masivamente la superficie de ataque. Los principios de cero confianza se están aplicando para mejorar la seguridad, con un enfoque en el control de identidad y acceso, así como en la detección, encriptación, y bases de fe del hardware.

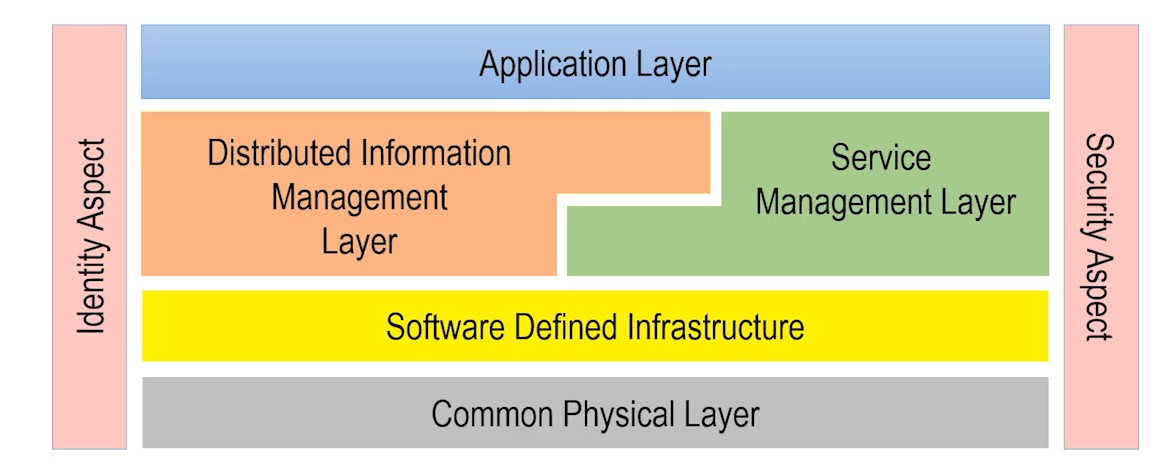

La Arquitectura de Edgemere

La arquitectura de Edgemere proporciona un modelo para implementar seguridad en las complejas pilas tecnológicas modernas que abarcan hardware, virtualización, nube, datos y aplicaciones. Aplicar los principios de cero confianza de forma integral en estas capas es fundamental para gestionar el riesgo. Capacidades robustas de ciberseguridad como encriptación y controles de acceso son esenciales para entregar valor empresarial a partir de datos en la nueva era de sistemas altamente distribuidos e interconectados.